Анализ безопасности 100 бесплатных VPN-приложений для платформы Android

Издание Top10VPN, занимающееся рецензированием и проверкой VPN-сервисов, провело тестирование 100 самых популярных бесплатных VPN-приложений для платформы Android, суммарно насчитывающих более 2.5 миллиарда установок (для проверки были взяты 100 бесплатных VPN-приложений, для которых в каталоге Google Play зафиксировано наибольшее число загрузок). Основные выводы:

- 88 из протестированных программ имеют те или иные проблемы, приводящие к утечке информации. В 83 приложениях утечки происходили из-за обращения к сторонним DNS-серверам (не серверам VPN-провайдера), например в 40 случаях использовался DNS Google, а в 14 - Cloudflare. В 79 приложениях не была исключена возможность отправки трафика в обход VPN. В 17 приложениях выявлено сразу несколько типов утечек (раскрытие сайтам исходных IPv4 и IPv6 пользователя, утечки через DNS и WebRTC).

- В 11 приложениях выявлено использование устаревших генераторов псевдослучайных чисел. В одном из приложений вообще не использовалось шифрование трафика. В 35 приложениях использовались неактуальные криптоалгоритмы (только в 20 программах применялись надёжные методы хэширования). В 23 приложениях на стадии создании VPN-туннеля для обращения к внешнему серверу допускалось использование старых версий TLS (старее TLSv3), а в 6 приложениях использовали SSLv2.

- В 69 программах запрашивались избыточные полномочия, например, 20 приложений требовали доступа к данным о местоположении (ACCESS_*_LOCATION), 46 - к списку установленных программ (QUERY_ALL_PACKAGES), 9 - доступ к состоянию телефона (READ_PHONE_STATE, среди прочего позволяет узнать IMEI и IMSI), 82 - запрашивали уникальные идентификаторы для идентификации в рекламных сетях (ACCESS_ADVERTISEMENTS_ID), 10 - пытались получить доступ к камере.

- В 53 приложениях выявлено использование сторонних проприетарных функций, например, 13 программ использовало код для отслеживания местоположения, 31 - для получения идентификаторов для рекламных сетей, 22 - для проверки других установленных приложений. 80 программ использовали сторонние библиотеки, среди которых 15 использовали библиотеки компаний Bytedance (TikTok), а 11 - библиотеки Yandex.

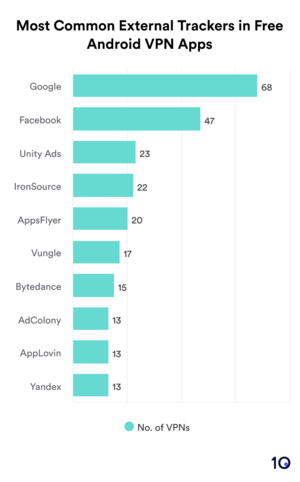

- 84 приложения включали компоненты SDK от маркетинговых платформ или социальных сетей, при этом 16 приложений включало 10 и более подобных компонентов.

- В 32 приложениях выявлено обращение к аппаратным возможностям и датчикам, которые могут привести к нарушению конфиденциальности. Например, 15 приложений обращаются к камере, 7 - к микрофону, а 14 к механизмам определения местоположения, таким как GPS, 14 к датчикам (гироскоп, датчик приближения и т.п.).

- 71 приложение отправляло персональные данные в сторонние сервисы, такие как Facebook* (47), Yandex (13) и VK (11). 37 программ раскрывали сторонним сервисам идентификаторы устройств, 23 - IP-адреса, 61 - уникальные идентификаторы для отслеживания. 19 приложений отправляли телеметрию с информацией об устройстве и системе на серверы VPN-провайдера, а 56 - в сторонние сервисы, такие как Google (39), Facebook (17) и Yandex (9).

- В 19 приложениях при проверке в сервисе VirusTotal, использующем более 70 антивирусов, было определено вредоносное ПО. В 18 приложениях выявлено подключение к доменам, а в 13 к IP-адресам, занесённым в чёрные списки вредоносных хостов и адресов.

- В 93 приложениях выявлено расхождение заявленных меток соблюдения конфиденциальности с фактическим состоянием. 75 приложений неверно информировали о методах сбора данных о пользователе, 64 - об отправке данных сторонним сервисам, 32 - об используемых методах обеспечения безопасности. Из 65 приложений с меткой "No Data Sharing" только 20 не допускали отправку данных сторонним сервисам, а из 32 приложений с меткой "No Data Collection" лишь два соответствовали связанным с ней требованиям.

|